- ¿Qué es una inyección de PHP??

- ¿Qué es la inyección SQL en PHP con ejemplo??

- ¿Qué es un ejemplo de inyección??

- ¿Qué es el ataque de inyección SQL con ejemplo??

- ¿Qué es PHP RCE??

- ¿Qué es un código PHP??

- ¿Qué es el ejemplo de inyección SQL??

- ¿Es legal la inyección de SQL??

- ¿Cómo se realiza la inyección SQL??

- ¿Cuáles son los 3 tipos de inyecciones??

- ¿Son seguras las inyecciones de aplicaciones??

- ¿Qué son los ataques de inyección??

¿Qué es una inyección de PHP??

Descripción. La inyección de objetos PHP es una vulnerabilidad a nivel de aplicación que podría permitir a un atacante realizar diferentes tipos de ataques maliciosos, como inyección de código, inyección de SQL, recorrido de ruta y denegación de servicio de la aplicación, según el contexto.

¿Qué es la inyección SQL en PHP con ejemplo??

La inyección SQL es una técnica de inyección de código que puede destruir su base de datos. ... La inyección SQL es la colocación de código malicioso en declaraciones SQL, a través de la entrada de la página web.

¿Qué es un ejemplo de inyección??

La definición de inyección es el acto de bombear algo o algo que se ha bombeado. Un ejemplo de inyección es la vacuna contra la gripe.

¿Qué es el ataque de inyección SQL con ejemplo??

La inyección de SQL, también conocida como SQLI, es un vector de ataque común que utiliza código SQL malicioso para la manipulación de la base de datos de backend para acceder a información que no estaba destinada a mostrarse. Esta información puede incluir cualquier número de elementos, incluidos datos confidenciales de la empresa, listas de usuarios o detalles privados de clientes.

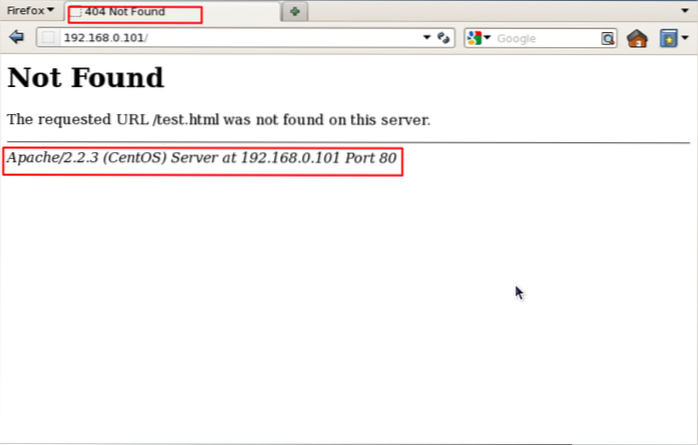

¿Qué es PHP RCE??

La vulnerabilidad es una ejecución remota de código (RCE) en PHP 7, la rama más nueva de PHP, el lenguaje de programación más común utilizado para construir sitios web. El problema, registrado como CVE-2019-11043, permite a los atacantes ejecutar comandos en los servidores con solo acceder a una URL especialmente diseñada. ... a = 'en la URL de un servidor web vulnerable."

¿Qué es un código PHP??

PHP es un lenguaje de programación del lado del servidor. que se utiliza para desarrollar sitios web estáticos o sitios web dinámicos o aplicaciones web. PHP significa preprocesador de hipertexto, que anteriormente significaba páginas de inicio personales. ... Un archivo PHP contiene etiquetas PHP y termina con la extensión ". php ".

¿Qué es el ejemplo de inyección SQL??

Algunos ejemplos comunes de inyección de SQL incluyen: Recuperar datos ocultos, donde puede modificar una consulta SQL para devolver resultados adicionales. Subvirtiendo la lógica de la aplicación, donde puede cambiar una consulta para interferir con la lógica de la aplicación. Ataques UNION, donde puede recuperar datos de diferentes tablas de bases de datos.

¿Es legal la inyección de SQL??

tienes que descargarlo y ejecutarlo como localhost en tu computadora. Sin embargo, tiene una variedad de vulnerabilidades, lo he usado en el pasado para probar un ataque de fuerza bruta. Como su localhost es legal.

¿Cómo se realiza la inyección SQL??

Para realizar un ataque de inyección SQL, un atacante primero debe encontrar entradas de usuario vulnerables dentro de la página web o aplicación web. ... Una vez que el atacante envía este contenido, se ejecutan comandos SQL maliciosos en la base de datos. SQL es un lenguaje de consulta que fue diseñado para administrar datos almacenados en bases de datos relacionales.

¿Cuáles son los 3 tipos de inyecciones??

Las tres vías principales son la inyección intradérmica (ID), la inyección subcutánea (SC) y la inyección intramuscular (IM). Cada tipo se dirige a una capa de piel diferente: las inyecciones subcutáneas se administran en la capa de grasa, debajo de la piel. Las inyecciones intramusculares se administran en el músculo.

¿Son seguras las inyecciones de aplicaciones??

Las inyecciones se encuentran entre los ataques más antiguos y peligrosos dirigidos a aplicaciones web. Pueden provocar el robo de datos, la pérdida de datos, la pérdida de la integridad de los datos, la denegación de servicio y el compromiso total del sistema. ... Está catalogado como el riesgo de seguridad de aplicaciones web número uno en el Top 10 de OWASP, y por una buena razón.

¿Qué son los ataques de inyección??

Un ataque de inyección es un código malicioso inyectado en la red que lleva toda la información de la base de datos al atacante. Este tipo de ataque se considera un problema importante en la seguridad web y figura como el riesgo de seguridad de aplicaciones web número uno en el Top 10 de OWASP.

Linuxteaching

Linuxteaching